¿Qué es PCI PIN?

En este nuevo artículo de la serie ¿Qué es? se realizará una breve introducción al estándar Payment Card Industry (PCI) PIN Security (PCI PIN), focalizado en la protección del número de identificación personal (PIN) en transacciones presenciales.

Todos los artículos de la serie "¿Qué es?":

Introducción

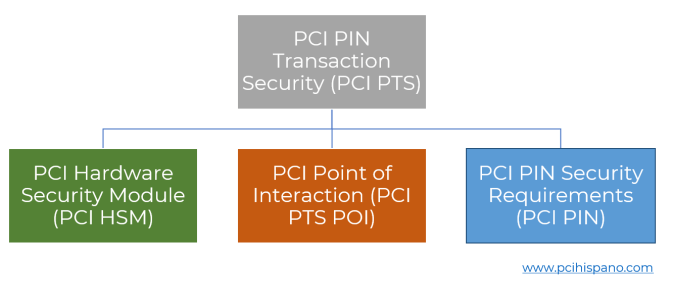

El estándar Payment Card Industry (PCI) PIN Security (o PCI PIN) es un estándar de seguridad que establece los requerimientos para la gestión segura, procesamiento y transmisión del número de identificación personal (Personal Identification Number – PIN) durante el procesamiento de transacciones de pago en línea y fuera de línea en cajeros electrónicos (ATM) y en terminales de punto de venta atendidas y desatendidas (POS). Este documento hace parte de la familia de estándares PCI PIN Transaction Security (PTS) en donde también se encuentran PCI HSM (Hardware Security Module) y PCI POI (Point of Interaction).

Familia de estándares PCI PTS (PCI HSM, PCI PTS POI y PCI PIN)

Los objetivos de este estándar son:

- Identificar los requerimientos mínimos de seguridad para transacciones de intercambio basadas en PIN.

- Describir los requisitos mínimos aceptables para asegurar el dato del PIN y las claves de encriptación.

- Asistir a todos los participantes del sistema de pago minorista en el establecimiento de garantías de que los datos del PIN de los titulares de tarjetas no se vean comprometidos.

Actualmente se encuentra en la versión 3.1 publicada en marzo de 2021.

Origen

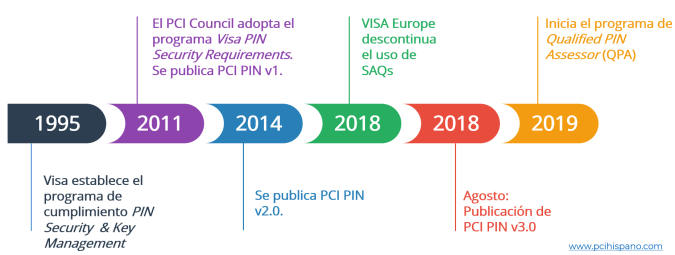

Al igual que la gran mayoría de estándares gestionados actualmente por el PCI Security Standards Council (PCI SSC), el origen del estándar PCI PIN proviene del programa de seguridad VISA PIN. En el año 1995 Visa desarrolló su propio conjunto de controles de seguridad que denominó Visa PIN Security Requirements y cuyo cumplimiento estaba enmarcado dentro del programa PIN Security and Key Management, en el cual se listaban los tipos de entidades que debían cumplir con el programa y sus requisitos, incluyendo la forma de reporte de cumplimiento (usando un cuestionario de autoevaluación (PCI PIN SAQ) o mediante una revisión en sitio por un auditor homologado).

En el año 2011 el PCI Security Standards Council (PCI SSC) adoptó como referencia los requerimientos de seguridad de Visa PIN para desarrollar la primera versión del estándar PCI PIN, denominado PCI PIN Security Requirements. Este nuevo estándar tuvo el soporte de ANSI (American National Standards Institute) quienes, a través del grupo de trabajo X9.24, ya contaban con bastante experiencia en el campo de estandarización de controles de seguridad para la protección de transacciones financieras, sobre todo con los estándares 1, 2 y 3 (Retail Financial Services Symmetric Key Management). A partir de ese momento todas las marcas de pago asociadas al PCI SSC (Visa, Mastercard, AMEX, JCB y Discover) empezaron a usar este estándar para la protección de los datos del PIN de sus tarjetas.

La versión 2.0 de PCI PIN Security Requirements fue publicada en 2014. En Agosto de 2018 el PCI SSC publicó la versión 3.0 del estándar. Igualmente, en ese año Visa descontinuo el uso de los cuestionarios de autoevaluación (SAQ) para el reporte de cumplimiento de los controles de seguridad del PIN.

Finalmente, a partir del año 2019 las evaluaciones formales de cumplimiento del estándar PCI PIN deben ser desarrolladas exclusivamente por asesores cualificados de PIN (Qualified PIN Assessors– QPA).

¿Quienes deben cumplir con PCI PIN?

El estándar PCI PIN es de obligatorio cumplimiento para todas las instituciones adquirientes y agentes responsables del procesamiento de transacciones con PIN de las tarjetas de las marcas del PCI SSC (VISA, MasterCard, AMEX, Discover y JCB) incluyendo servicios de inyección de claves (Key Injection Facilities – KIF) y distribución de claves simétricas usando claves asimétricas (distribución remota de claves) o para aquellas entidades que ofrecen servicios de operación de autoridades de certificación (Certification Authorities – CA) y debe ser usado en conjunción con otros estándares aplicables de la industria (PCI DSS, PCI P2PE, etc.).

No obstante, cada una de las marcas de pago gestiona sus propios programas de cumplimiento. Por ejemplo, el programa Visa PIN continua siendo válido desde la perspectiva de gestión de las entidades sujetas al cumplimiento, pero en vez de usar los requerimientos de seguridad propios de Visa se basa en los controles del estándar PCI PIN.

Nota: El 1 de octubre de 2023 el programa de seguridad del PIN de Visa dejó de ser válido. Más información en el artículo «Visa informa que su programa de seguridad del PIN finalizó el 1 de octubre de 2023«.

¿Cómo está organizado el estándar PCI PIN?

En la última versión de estándar (3.0), el PCI SSC ha optado por combinar los requerimientos de seguridad («PIN Security Requirements») y los procedimientos de prueba («Test Procedures») en un único documento, ya que en versiones anteriores se habían mantenido documentos separados. De esta forma, el estándar fue renombrado como PIN Security Requirements and Testing Procedures.

Respecto a esta versión, uno de los cambios más representativos está en la reorganización de los requerimientos en tres grandes grupos, cada uno subdividido a su vez en «objetivos de control» («Control Objectives»):

- Transaction Processing Operations: Anteriormente denominados «PIN Security Requirements», este grupo de controles aplican a cualquier entidad relacionada con procesos de adquiriencia y/o procesamiento de transacciones basadas en PIN.

-

Normative Annex A – Symmetric Key Distribution using Asymmetric Keys: Requerimientos específicos para entidades adquirientes involucradas en la implementación de procesos de distribución de claves simétricas usando claves asimétricas (distribución remota de claves) o para aquellas entidades que ofrecen servicios de operación de autoridades de certificación (Certification Authorities – CA) empleadas para dichos propósitos. Su aplicación depende de las tareas realizadas por la entidad afectada:

- Si se trata de una entidad adquiriente que también realiza funciones de distribución remota de claves, le aplicarán los controles del grupo «Transaction Processing Operations» y los controles del anexo A.

- Si se trata de proveedores de servicio o de fabricantes de dispositivos de punto de interacción (POI) o de HSM que operen sistemas de distribución de claves actuando en nombre de una entidad adquiriente, deben cumplir la totalidad de los controles del anexo A.

-

Normative Annex B – Key-Injection Facilities: Requerimientos para entidades que operan servicios de inyección de claves de adquiriente en dispositivos empleados para la captura del dato de PIN.

- Normative Annex C – Minimum and Equivalent Key Sizes and Strengths for Approved Algorithms: En donde se describen los algoritmos y las longitudes de clave que pueden ser usadas en transacciones con PIN, alineados con el estándar NIST SP 800-57 Part 1.

En este punto, hay que resaltar que el estándar PCI PIN especifica los controles sobre las claves vinculadas a procesos que específicamente afecten al PIN. Cualquier clave empleada para la protección de otros datos de la tarjeta (PAN, por ejemplo) o que se use para funcionalidades de MAC está fuera del ámbito del documento.

Por otro lado, dependiendo de las tareas realizadas, cada entidad puede estar sujeta a la aplicabilidad de requerimientos de diferentes secciones o al estándar completo. El apéndice A del estándar incluye una nueva matriz en la cual se indica la aplicabilidad de cada requerimiento en función de las labores desarrolladas.

El listado de cambios entre la versión 3.0 y 3.1 se puede encontrar en el documento PIN Security Requirements Modifications and Testing Procedures: Summary of Changes.

Fechas límite para la retirada de claves 3DES (TDES) fijas para la encriptación de PIN y soporte al formato 4 de bloque de PIN:

En esta versión del estándar se han estipulado los siguientes plazos para el uso de claves fijas de 3DES (TDES) empleadas para la encriptación de PIN y el uso del formato 4 de bloque de PIN (ISO PIN block format 4):

- A partir del 1 de enero de 2023 todas las claves fijas de 3DES (TDES) empleadas para la encriptación de PIN en puntos de interacción (POI) y conexiones host-to-host no serán permitidas.

Con la publicación del estándar PCI PIN v3.1 en marzo de 2021, las fechas estipuladas para el soporte de ISO Format 4 PIN Block (AES) han sido suspendidas hasta nuevo aviso.

Fechas límite para la implementación de “key blocks” para claves de encriptación simétricas:

De la misma manera, se han definido las siguientes fechas para que las claves de encriptación simétricas sean manejadas en estructuras de “key blocks” (controles adicionales para proteger la integridad de las claves de encriptación).

- Fase I: Se debe implementar la funcionalidad de “key blocks” para todas las conexiones internas y almacenamiento de claves dentro de los entornos de proveedores de servicios (esto puede incluir todas las aplicaciones y bases de datos conectadas a HSM). Fecha de entrada en vigencia: 1 de junio de 2019.

- Fase II: Se debe implementar la funcionalidad de “key blocks” para todas las conexiones externas a asociaciones y redes. Fecha de entrada en vigencia: 1 de enero de 2023.

- Fase III: Se debe extender la funcionalidad de “key blocks” a todos los hosts de comercios, terminales de punto de venta (TPV/POS) y cajeros electrónicos (ATM). Fecha de entrada en vigencia: 1 de enero de 2025.

Más información acerca de Key blocks se puede encontrar en el artículo «La guía definitiva de los bloques de claves criptográficas (cryptographic key blocks)«.

¿Quién puede realizar una evaluación formal de cumplimiento de PCI PIN?

Las evaluaciones formales de cumplimiento con PCI PIN solamente pueden ser ejecutadas por asesores homologados PCI PIN (Qalified PIN Assessor – QPA).

La lista de asesores homologados se encuentra en el sitio web del PCI SSC: https://www.pcisecuritystandards.org/assessors_and_solutions/qpa_assessors

Otras consideraciones adicionales

Finalmente, se han establecido los siguientes criterios adicionales:

- Todas las entidades afectadas por el estándar deben mantener un inventario de todas las claves criptográficas empleadas en el entorno, incluyendo su nombre, su uso, el algoritmo usado y su longitud. De igual forma, se debe mantener un diagrama de flujo red esquemático que facilite la revisión de los requerimientos de seguridad.

- El uso de ordenadores personales para la carga de claves, en donde los secretos en texto claro y/o las claves privadas y/o sus componentes puedan existir en memoria no protegida fuera del perímetro de seguridad del dispositivo SCD está planificado para ser retirado en fechas futuras.

- El uso de inyección de secretos en texto claro o de material de claves privadas en un SCD está siendo planificado para ser retirado en fechas futuras. Solamente se permitirá la inyección de claves encriptadas.

- En relación con el uso de determinados modelos o actualizaciones de dispositivos POI, serán las propias marcas de pago las que definan los criterios de despliegue y periodos de expiración y remplazo de estos equipos en campo de acuerdo con el estándar PCI PTS.

- Es importante aclarar que son las marcas (y no el PCI SSC) las responsables de la definición y la gestión de los programas de cumplimiento asociados a este estándar, por lo que cada marca estipulará las fechas de cumplimiento, multas y forma mediante la cual se realizará el reporte de cumplimiento, así como los listados de empresas que pueden realizar evaluaciones formales de cumplimiento con el estándar.