Recordatorio PCI PIN: Cambia el proceso de carga de claves desde el 1 de enero de 2024

De acuerdo con las Preguntas Técnicas de Uso Frecuente de PCI PIN (PCI PTS PIN Security Requirements − Technical FAQs for use with Version 3), a partir del 1 de enero de 2024 el proceso de carga de claves en dispositivos HSM empleando componentes en texto claro cambia de forma significativa. Aquí te explicamos esos cambios.

Probablemente uno de los procesos más engorrosos (y riesgosos) en la operación criptográfica sea la carga de claves desde componentes en texto claro. Una vez los componentes en texto claro de una clave criptográfica específica (full-length clear-text key components) han sido generados y asignados a sus respectivos custodios de claves (Key Custodians), la siguiente actividad es la carga de dichos componentes en un módulo de seguridad de hardware (Hardware Security Module – HSM) en donde la clave completa será almacenada de forma segura para poder efectuar tareas de cifrado y descifrado.

De acuerdo con el estándar PCI PIN, esta actividad (denominada carga de claves – Key Loading) debe realizarse en una sala segura, con una serie de controles físicos y lógicos que permiten garantizar que ningún dato de los componentes o de la clave final podrá ser exfiltrado por canales no autorizados.

Sin embargo, debido a las limitaciones propias de los dispositivos HSM – en donde muchos de ellos no incluyen una consola específica que permita interactuar con sus funciones internas – hasta ahora se permitía el uso de consolas genéricas con aplicaciones de emulación de terminal (por ejemplo VT-100) para conectarse al HSM y cargar las claves. El proceso de carga de claves desde consolas puede implicar un riesgo importante a una organización, ya que se puede emplear hardware no certificado (ordenadores portátiles o de escritorio) y otros dispositivos inseguros (teclados, ratones, cables, etc.) que pueden ser comprometidos por un potencial atacante para obtener acceso no autorizado al material criptográfico a ser cargado en el HSM.

Por ello, a partir del 1 de enero de 2024, la carga de claves en HSMs deberá realizarse de forma estricta empleando dispositivos criptográficos de seguridad (Secure Cryptographic Devices – SCDs), incluso si los HSMs se encuentran en una sala segura.

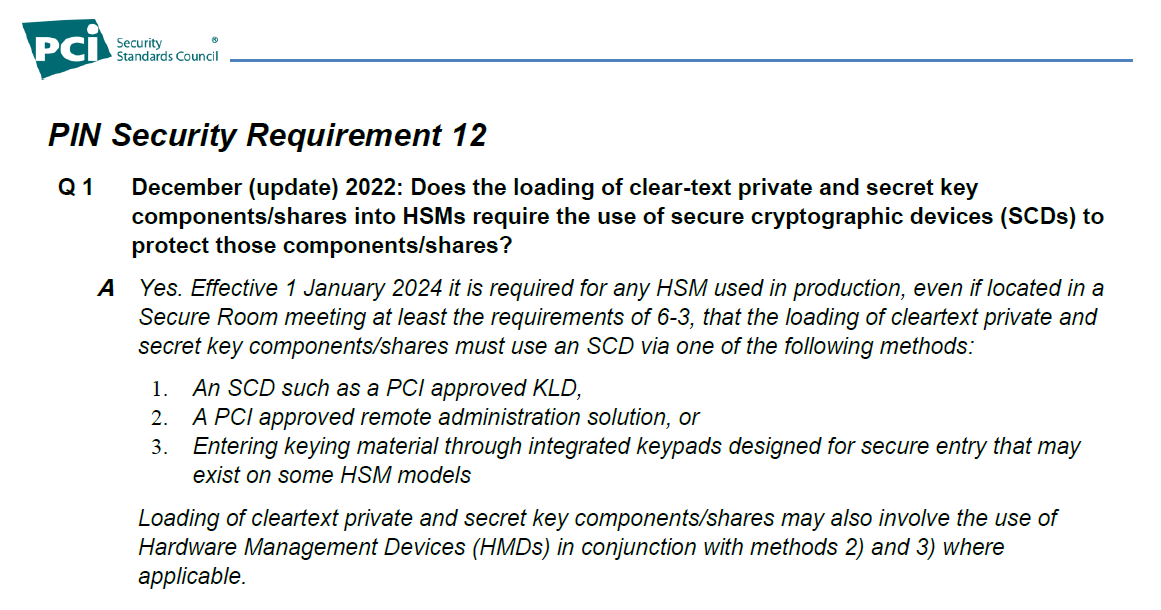

PCI PIN Technical FAQs – Uso de SCDs para carga de claves por componentes

Esto quiere decir que ya no se podrá hacer uso de consolas genéricas u otro hardware no certificado para este proceso. Las alternativas son:

1. Usar un dispositivo criptográfico de seguridad aprobado como Key Loading Device (KLD)

Un dispositivo de carga de claves (Key Loading Device – KLD) es un dispositivo certificado que cumple con una serie de controles de seguridad descritos en el estándar PCI PTS POI bajo la categoría KLD. Estos dispositivos suelen ser muy similares a terminales de pago tradicionales, aunque con funcionalidades limitadas y con un firmware específico para efectuar tareas criptográficas. Algunas de sus características son:

- Permiten la implementación de control dual en todas las tareas sensibles

- La carga de datos por parte de los custodios se realiza empleando un teclado seguro que hace parte del propio dispositivo. Algunos modelos permiten la carga a través de la lectura de códigos QR, lo que minimiza el riesgo de errores de transcripción.

- Permiten la autenticación de custodios y oficiales de seguridad empleando diferentes mecanismos (tarjetas inteligentes, contraseñas, lectura biométrica, etc.)

- Permiten la generación de reportes de actividades empleando su impresora interna.

Un ejemplo de dispositivo KLD para carga de claves empleando componentes en claro es Thales payShield Trusted Management Device (TMD), que es un POI SATURN de Castles Technology Co. modificado y adaptado para la carga de claves:

Thales payShield Trusted Management Device (TMD)

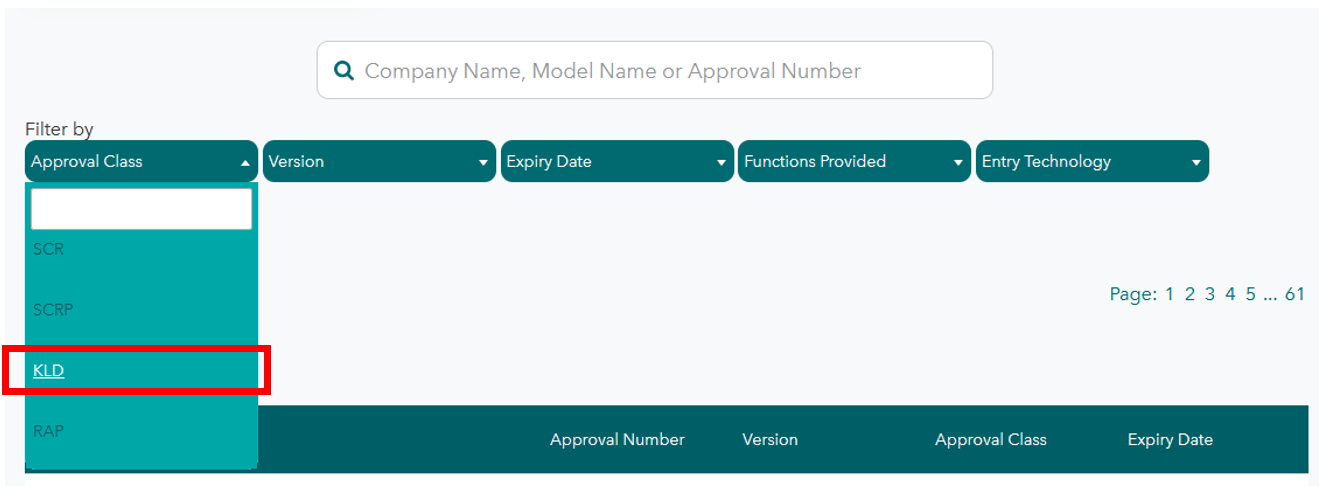

Para identificar los dispositivos disponibles certificados como KLD, hay que visitar el sitio web del PCI SSC bajo la categoría «Approved PTS Devices» y seleccionar «KLD»:

Selección de KLD en la página de dispositivos aprobados PCI PTS del PCI SSC

2. Usar una solución aprobada por el PCI para la administración remota

Anteriormente, la carga de claves por componentes se tenía que realizar de forma presencial en el dispositivo final empleando una consola. Sin embargo, desde la versión 3.0 de PCI PTS HSM, el PCI SSC añadió una nueva categoría de evaluación para HSMs denominada Remote Administration Platform (RAP). Esta funcionalidad permite la gestión remota del HSM de forma segura, estableciendo canales autenticados y cifrados, control dual y cifrado a nivel de canal y de datos. En algunas soluciones, la administración remota puede requerir del uso de dispositivos KLD adicionales para la ejecución de comandos sensibles en el HSM, incluyendo la carga de claves por componentes.

Para identificar si un dispositivo HSM soporta esta funcionalidad, hay dos opciones:

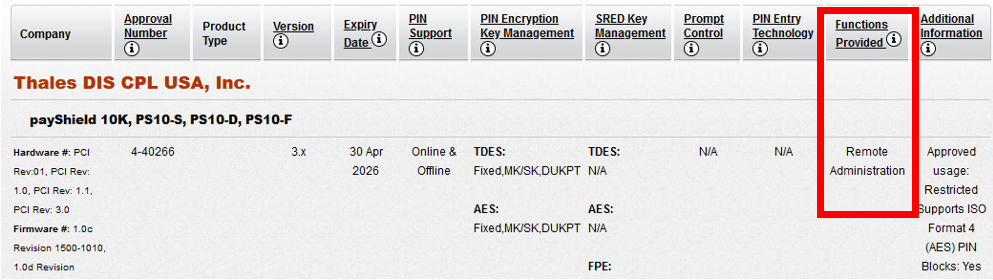

- Verificar si la administración remota (remote administration) está listada dentro de las funciones del dispositivo HSM en el listado de dispositivos aprobados por el PCI SSC:

payShield 10K Remote Administration feature

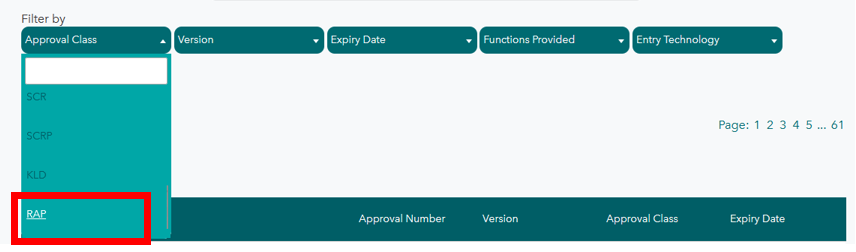

- Verificar si el dispositivo está listado dentro de la categoría RAP:

Selección de RAP en la página de dispositivos aprobados PCI PTS del PCI SSC

3. Empleando los teclados integrados del HSM

Finalmente, la última opción para efectuar carga de claves por componentes de forma segura es empleando los teclados integrados dentro de algunos modelos de HSMs. En este caso, dado que el teclado está integrado y no se hace uso de ningún dispositivo genérico externo, la inserción de datos por parte de los custodios se realiza directamente en el HSM sin pasar por ningún otro elemento intermedio.

HSM ADYTON con teclado y pantalla incorporados

Finalmente, es importante aclarar que la carga segura de claves mediante componentes se tiene que realizar en una sala segura, al margen de que se use cualquiera de las soluciones listadas anteriormente.

No olvides dejarnos tus preguntas o aclaraciones en los comentarios.