AWS publica su guía de cumplimiento con PCI DSS v4.0

Como parte de sus esfuerzos para facilitar la implementación de los controles de diferentes estándares de seguridad en los entornos de sus clientes, Amazon Web Services (AWS), como proveedor de servicios en la nube (Cloud Service Provider – CSP), publicó en agosto de 2023 la actualización de su Guía de Cumplimiento en PCI DSS, esta vez alineándola con los controles de este estándar en su versión 4.0.

De acuerdo con la definición del NIST, «la computación en nube es un modelo que permite el acceso ubicuo, cómodo y a demanda a un conjunto compartido de recursos informáticos configurables (por ejemplo, redes, servidores, almacenamiento, aplicaciones y servicios) que pueden ser rápidamente aprovisionados y liberados con un mínimo esfuerzo de gestión o interacción con el proveedor de servicios». Los principales factores que impulsan el crecimiento del mercado mundial de la computación en nube son la expansión de la transformación digital en las empresas, el aumento de la adopción de Internet (incluyendo el uso de 5G), la masificación de los dispositivos móviles en todo el mundo y el mayor consumo de servicios y plataformas de última generación, incluyendo IoT y soluciones industriales, Big Data, edge computing y analítica en tiempo real e Inteligencia Artificial (IA), cuyo uso aumenta el valor de la tecnología informática entre las empresas.

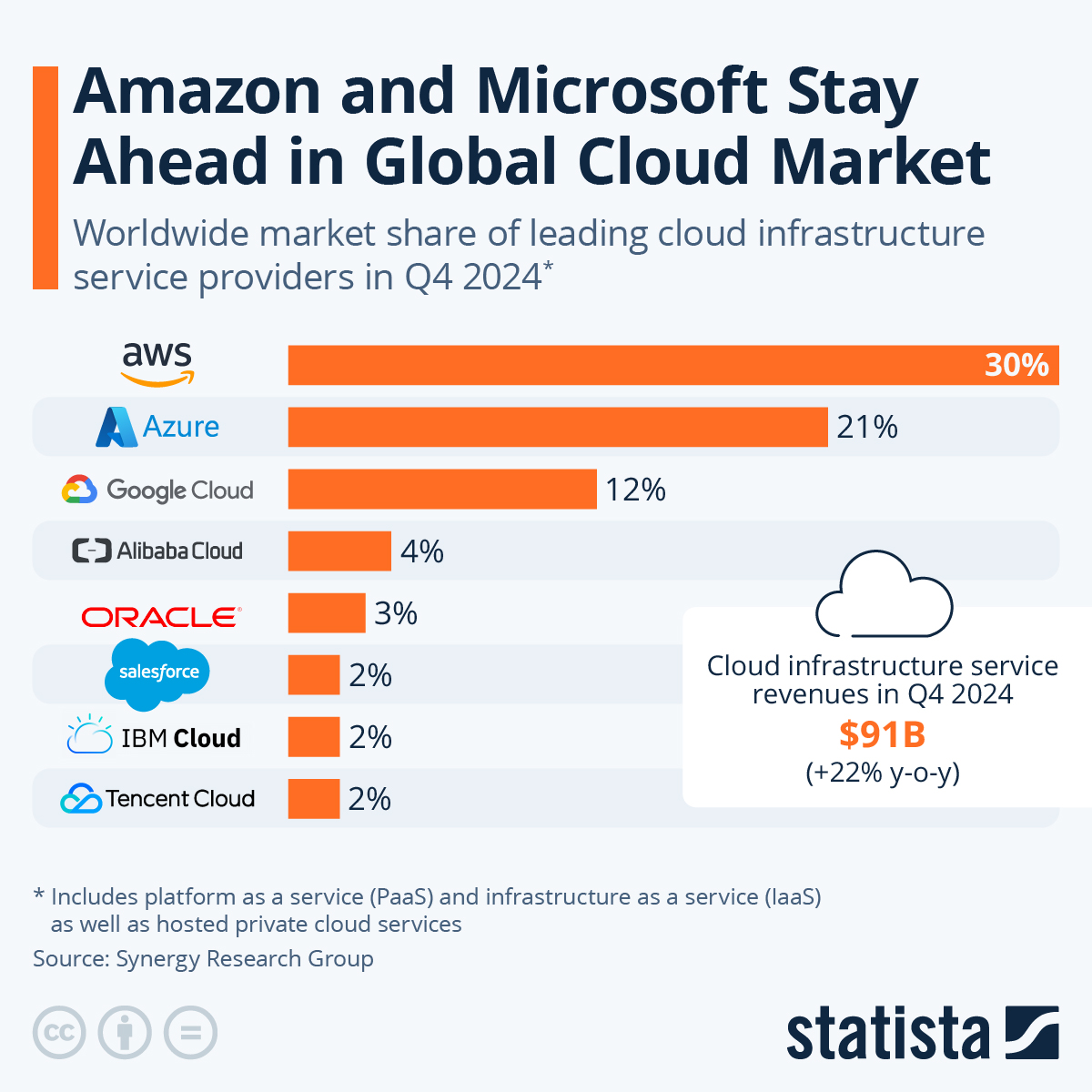

Actualmente, el mercado de servicios en la nube se encuentra maduro y consolidado, con Amazon Web Services (AWS) como proveedor líder, seguido de Microsoft Azure y Google Cloud Platform (GCP):

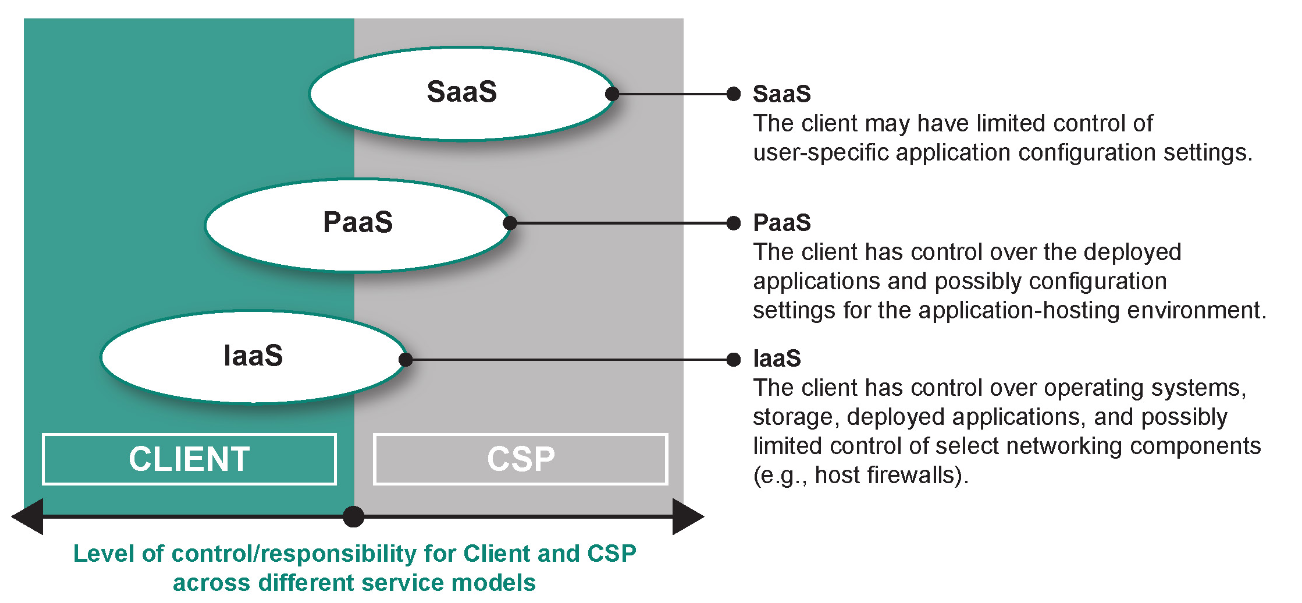

Debido a la dependencia innata que una entidad tendrá de su proveedor de servicios en la nube (Cloud Service Provider – CSP) y una vez migre sus servicios on-premises a la nube, es importante tener en consideración el tipo de servicios y la responsabilidad que será delegada a dicho proveedor. Igualmente, si los servicios migrados a la nube procesan, almacenan o transmiten datos de tarjetas de pago, el ámbito de cumplimiento del cliente podrá extenderse hasta la infraestructura del CSP empleado.

De acuerdo con el requisito 12.8 de PCI DSS v4.0, la entidad deberá mantener un listado de los proveedores de servicio con los cuales comparte datos de tarjeta o cuyos servicios pueden afectar la seguridad de los datos de tarjetas gestionados. Este requisito afecta también a los proveedores de servicios en la nube. Para soportar y guiar a las entidades en el proceso de evaluación técnica, legal y de cumplimiento de los diferentes proveedores de servicios en la nube, en abril de 2018 el PCI SSC publicó el documento «Information Supplement – Cloud Computing Guidelines«, que describe las relaciones entre el CSP y sus clientes y las diferentes consideraciones a ser analizadas desde la perspectiva de cumplimiento de PCI DSS, incluyendo análiis de riesgos, debida diligencia (due diligence), acuerdos de nivel de servicio, planes de continuidad y recuperación de desastres, gestión de incidentes y diferentes consideraciones técnicas de seguridad para entornos multi-tenancy, control de hipervisores y contenedores, criptografía, gestión de registros de eventos, etc.

Amazon Web Services (AWS) y PCI DSS

La relación entre AWS y PCI DSS data de muchos años atrás. AWS fue uno de los primeros CSPs en validar su propia infraestructura en PCI DSS para facilitar la integración en su entorno de entidades afectadas por el cumplimiento de ese estándar. Al día de hoy, AWS cuenta con más de 100 servicios dentro del alcance de su validación de PCI DSS y pone a la disposición de sus clientes sus reportes de cumplimiento (Attestation of Compliance) que pueden ser descargados en AWS Artifact.

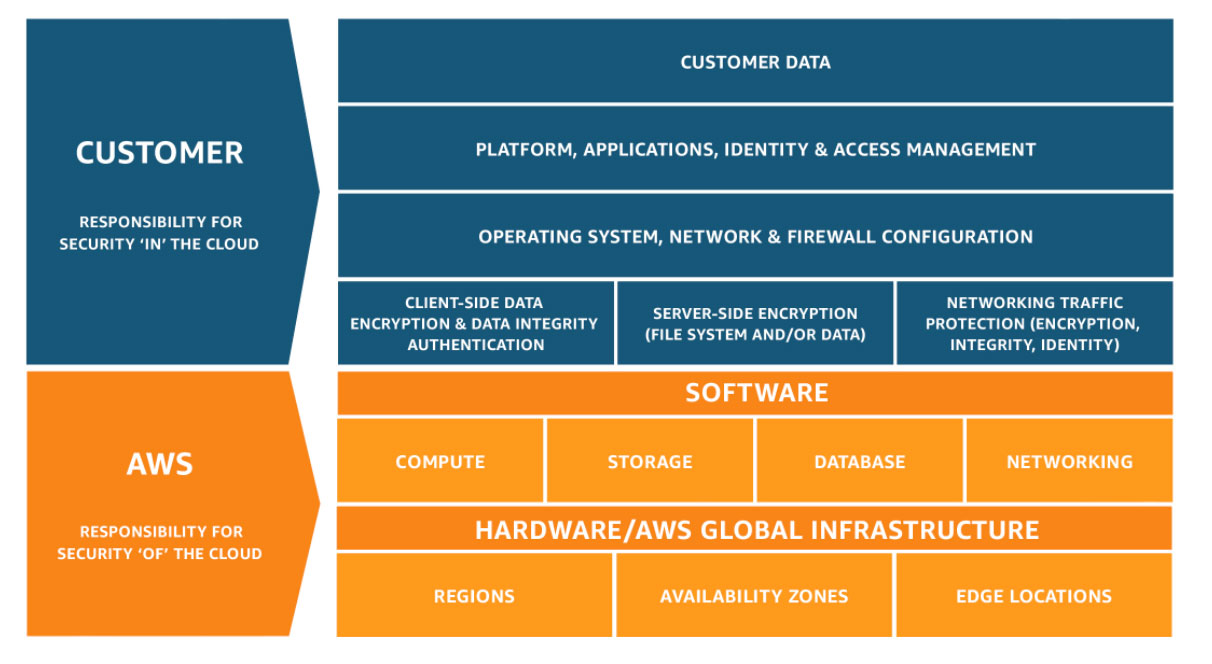

El elemento fundamental en este escenario de cumplimiento en donde el entorno del cliente y del CSP se ven involucrados se denomina «modelo de responsabilidad compartida» (shared responsibility). En este modelo se establece la responsabilidad en la operación y la administración tanto de la plataforma tecnológica subyacente como de las instalaciones físicas y de los servicios involucrados en el entorno. En el caso de AWS, su modelo de responsabilidad compartida establece que las responsabilidades de AWS se limitan a la seguridad de la plataforma de la nube (responsibility for security OF the cloud) , mientras que la responsabilidad de la entidad cliente se focalizará en la seguridad de los servicios ejecutados sobre dicha plataforma (responsibility for security IN the cloud), con una serie de controles compartidos entre ambos actores. Tal y como se indica en el req. 12.8.5 de PCI DSS, AWS también facilita una matriz de responsabilidades por cada uno de los controles de PCI DSS, que puede ser descargada en AWS Artifact:

Guía de cumplimiento de PCI DSS v4.0 de AWS

De forma adicional al cumplimiento de PCI DSS de la infraestructura de AWS, el equipo de Security Assurance Services de AWS desarrolló el documento «Payment Card Industry Data Security Standard (PCI DSS) v4.0 on AWS – Compliance Guide», que incluye una descripción detallada del servicio de AWS para entornos afectados por el cumplimiento de PCI DSS v4.0 y diferentes recomendaciones y mejores prácticas por cada uno de los grupos de requerimientos, convirtiéndose así en un documento de lectura indispensable para cualquier entidad que use servicios de AWS en su entorno PCI DSS o para cualquier QSA que tenga que evaluar entornos desplegados en este CSP.

Algunos de los aspectos más destacables de esta guía son:

- Ejemplos de diagramas de flujo, diagramas de red e inventarios de activos para soportar los ejercicios de identificación de alcance de cumplimiento de PCI DSS.

- Integración con la herramienta AWS Well-Architected para definir infraestructuras seguras, de alto desempeño, resilientes y eficientes con base en las mejores prácticas de AWS.

- Se ofrecen recomendaciones respecto al uso del «enfoque personalizado» (customized approach) y a la ejecución de análisis de riesgos focalizados (targeted risk analysis).

Dentro de las recomendaciones técnicas más relevantes se encuentran:

- Uso de AWS Bottlerocket como sistema operativo optimizado para ejecución de contenedores. Este sistema operativo ofrece seguridad mejorada y optimización de recursos en entornos sujetos al cumplimiento con PCI DSS.

- Se enumeran los network security controls (NSCs) afectados por el requerimiento 1 bajo AWS: VPCs, security groups, VPC network access control lists (network ACLs) e IAM. Las ACLs de AWS, al ser stateless, no eran contempladas como un control de red válido en PCI DSS v3.2.1, pero esto ha cambiado en PCI DSS v4.0.

- Se incluye AWS Firewall Manager como herramienta adicional para configurar y gestionar reglas de NSCs entre cuentas y aplicaciones.

- Uso de AWS CloudFront o Amazon API Gateway como controles para «aislar» los repositorios de datos de tarjetas del acceso directo desde redes públicas abiertas.

- Se recomienda el uso de EC2Config para instancias de EC2 bajo Microsoft Windows para configurar una contraseña de administrador local de forma aleatoria y cifrada.

- Se recomienda el uso de AWS Systems Manager Session Manager como «remplazo» de los tradicionales servidores de salto (bastion host o jump box).

![]() Nota PCI Hispano: A pesar de que esta guía no lo menciona de forma explícita, también se puede hacer uso de AWS Cloud Shell para el mismo fin.

Nota PCI Hispano: A pesar de que esta guía no lo menciona de forma explícita, también se puede hacer uso de AWS Cloud Shell para el mismo fin.

- En cuanto al uso de criptografía, se recomienda el uso de AWS Key Management Service (AWS KMS) or AWS CloudHSM, ambos empleando equipos validados en FIPS 140-2 level 3. En el caso en el que se haga uso de AWS KMS, es importante que se usen claves AES de 256 bits bajo el modelo KMS Customer Managed Keys (CMKs) con el fin de alinearse con los criterios de criptografía robusta (strong cryptography) definidos por el PCI SSC.

![]() Nota PCI Hispano: Aunque tampoco se mencione en esta guía, AWS ofrece un servicio denominado AWS Payment Cryptography, que provee HSMs de pago (certificados en PCI HSM) que cumple con los controles requeridos por PCI DSS, PCI PIN y PCI P2PE.

Nota PCI Hispano: Aunque tampoco se mencione en esta guía, AWS ofrece un servicio denominado AWS Payment Cryptography, que provee HSMs de pago (certificados en PCI HSM) que cumple con los controles requeridos por PCI DSS, PCI PIN y PCI P2PE.

- Se recomienda el uso de Amazon Macie para la identificación, clasificación y protección de datos sensibles almacenados en AWS S3.

- Es importante tener en cuenta que bajo PCI DSS v4.0, el cifrado de discos no removibles requiere del uso de un mecanismo de cifrado adicional para la protección de datos almacenados (req. 3.5.1.2). En este caso, si se hace uso del cifrado nativo de servicios como AWS S3 o AWS RDS, se requiere implementar controles adicionales de cifrado a nivel del dato, empleando AWS KMS CMKs, por ejemplo.

- Se hace referencia al servicio de field-level encryption de AWS CloudFront. Mediante este servicio se puede agregar una capa adicional de cifrado a nivel del dato desde su origen (en este caso, el navegador del usuario) empleando criptografía asimétrica para complementrar el cifrado de canal provisto por TLS.

![]() Nota PCI Hispano: AWS creó un manual espectacular en donde se describe el procedimiento para proteger datos de tarjetas empleando field-level encryption: How to Enhance the Security of Sensitive Customer Data by Using Amazon CloudFront Field-Level Encryption.

Nota PCI Hispano: AWS creó un manual espectacular en donde se describe el procedimiento para proteger datos de tarjetas empleando field-level encryption: How to Enhance the Security of Sensitive Customer Data by Using Amazon CloudFront Field-Level Encryption.

- Se recomienda el uso de AWS Certificate Manager (ACM) para el aprovisionamiento, gestión y despliegue de certificados digitales para servicios TLS.

- A nivel de gestión de malware, el cliente es responsable de la implementación de soluciones antimalware en instancias EC2, contenedores o cuaquier servicio en donde el cliente opere la capar de sistema operativo. No obstante, se puede hacer uso de Amazon GuardDuty Malware Protection para escanear volúmentes de Amazon Elastic Block Store (EBS) que se encuentran vinculados a una instancia de EC2 (AWS Fargate (EKS/ECS) no es soportado).

- Para la revisión de potenciales vulnerabilidades en el código fuente se puede hacer uso de Amazon CodeGuru.

- Para la inspección de vulnerabilidades de seguridad se puede hacer uso de Amazon Inspector (en instancias en ejecución) o de Amazon Elastic Container Registry (ECR) para el escaneo de imágenes de contenedores.

- Se puede emplear Systems Manager Patch Manager para la gestión y despliegue de actualizaciones en sistemas operativos bajo la responsabilidad del cliente.

- AWS WAF (con sus reglas gestionadas) puede ser empleado para cubrir el requerimiento 6.4 para la protección de aplicaciones web conectadas a redes públicas.

- Se puede hacer uso de IAM Access Analyzer para identificar problemas de acceso a recursos y datos en AWS IAM.

- Mediante AWS Secrets Manager o AWS Systems Manager Parameter Store ya no será necesario el almacenamiento en claro de credenciales de conexión de APIs y bases de datos.

- Es responsabilidad de la entidad:

- Identificar y remover o deshabilitar cuentas de usuario con más de 90 días de inactividad.

- Gestionar tiempos de inactividad de sesiones.

- Bloqueo de cuentas

- MFA se encuentra disponible para los accesos a las consolas de administración, AWS CLI y acceso por APIs.

![]() Nota PCI Hispano: A partir de mediados de 2024, AWS hará obligatorio el uso de MFA en la cuenta de root.

Nota PCI Hispano: A partir de mediados de 2024, AWS hará obligatorio el uso de MFA en la cuenta de root.

- La totalidad del requerimiento 9 (seguridad física) se encuentra bajo la responsabilidad de AWS

- AWS CloudTrail incluye una funcionalidad para validar la integridad de los registros de eventos (logs) almacenados en dicho servicio.

- AWS Security Hub puede ser empleado parta automatizar las comprobaciones de seguridad de AWS y centralizar las alertas de seguridad.

- Desde 2017 AWS gestiona su propio servicio de relojes de referencia atómicos redundantes y conectados vía satélite en distintas regiones. Este servicio (Amazon Time Sync Service) puede ser empleado para el cumplimiento del requerimiento 10.6.

- En cuanto a los escaneos de vulnerabilidades internos se puede hacer uso de Amazon Inspector.

- Para la gestión de detección de intrusiones de red (Intrusion Detection System – IDS), el concepto tradicional de conexión a nivel de la capa 2 del modelo OSI no aplica en redes definidas por software (SDN). Por ello, AWS recomienda el uso de AWS GuardDuty en conjunto con la información provista por otros servicios como AWS WAF o soluciones de detección de intrusiones a nivel de host (HIDS). AWS provee una guía para el uso y evaluación de AWS GuardDuty en entornos PCI DSS.

- La entidad es responsable de implementar controles para la detección de cambios en las páginas de pago de su entorno.

- Se puede emplear Systems Manager, AWS Config y Application Discovery service para la identificación de servicios y activos en el entorno de AWS.

- Para la gestión de incidentes de seguridad, AWS desarrolló una guía detallada para la respuesta a eventos de seguridad dentro del entorno de AWS.

![]() Nota PCI Hispano: AWS ha creado una serie de cursos técnicos gratuitos orientados a respuesta a incidentes en su plataforma en la nube (Security Incident Response Series – SIR)

Nota PCI Hispano: AWS ha creado una serie de cursos técnicos gratuitos orientados a respuesta a incidentes en su plataforma en la nube (Security Incident Response Series – SIR)

-

-

-

-

- AWS Security Incident Response (SIR) Overview: Descripción de los flujos de investigación en incidentes de seguridad comunes.

- AWS SIR – IAM: Análisis de incidentes que involucran credenciales IAM comprometidas.

- AWS SIR – Ransomware: Gestión de incidentes de seguridad relacionados con ransomware.

- AWS SIR – Cryptomining: Gestión de incidentes de seguridad relacionados con minado de criptomonedas.

-

-

-

Para finalizar, este documento incluye un anexo en donde se relacionan los diferentes servicios de AWS con los controles de PCI DSS que pueden ser cubiertos.

¿Tienes algún comentario o duda respecto a esta guía? Déjanos tus comentarios y suscríbete a nuestra lista de correo.